Nach einer Migration zu Office 365 kann es sinnvoll bzw. gewünscht sein, alle on-premise Exchange-Server zu deinstallieren. Microsoft selbst beschreibt dies z.B. in der Schritt-für-Schritt-Anleitung für eine Cutover-Migration (Übernahmemigration):

Außerbetriebnahme der lokalen Exchange Server. Nachdem Sie sich vergewissert haben, dass alle E-Mails direkt an die Office 365-Postfächer weitergeleitet werden, und wenn Sie Ihre lokale E-Mail-Organisation nicht mehr benötigen oder nicht planen, eine Lösung für einmaliges Anmelden zu implementieren, können Sie Exchange auf Ihren Servern deinstallieren und Ihre lokale Exchange-Organisation entfernen.

(https://support.office.com/de-de/article/Durchf%C3%BChren-einer-%C3%9Cbernahmemigration-von-E-Mails-zu-Office-365-9496e93c-1e59-41a8-9bb3-6e8df0cd81b4?ui=de-DE&rs=de-DE&ad=DE#postmigration)

Im Nachsatz dazu heisst es dann interessanterweise:

HINWEIS : Eine Außerbetriebnahme von Exchange kann unerwartete Folgen haben. Vor der Außerbetriebnahme Ihrer lokalen Exchange-Organisation sollten Sie Kontakt mit dem Microsoft-Support aufnehmen.

Ich für meinen Teil wollte in erster Linie den Alten Exchange 2010 loswerden. Vermutlich werde ich später einen neuen Exchange 2016 installieren…

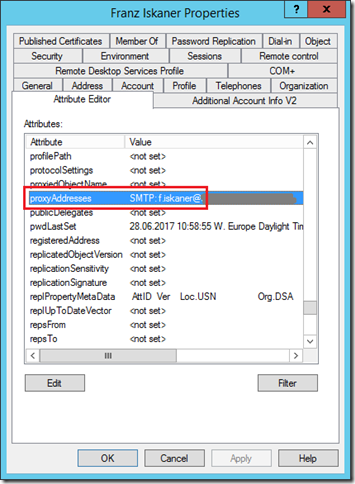

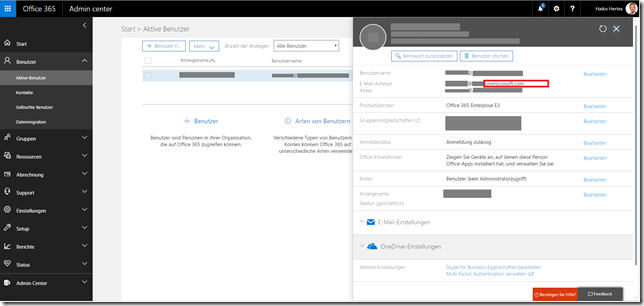

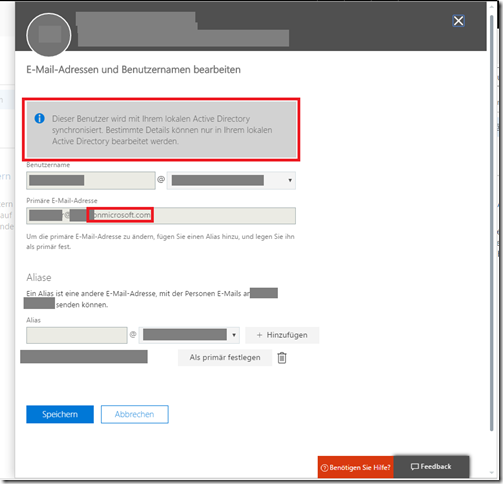

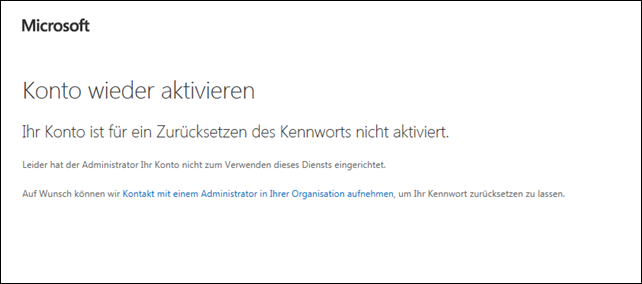

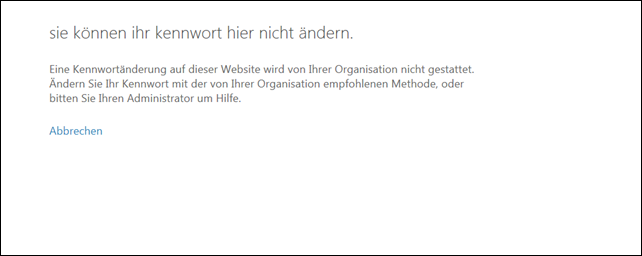

ACHTUNG: Wenn DirSync bzw. Azure AD verwendet werden, dann können AD-Attribute nur on-premise und nicht in Azure geändert werden. Wenn Exchange entfernt wird, können einige Mail-relevante Attribute nicht mehr geändert werden. Einige Attribute könnten zwar über ADSIEdit geändert werden, das wird aber offiziell nicht unterstützt!

Aber reden wir weniger über das WARUM als viel mehr über das WIE…

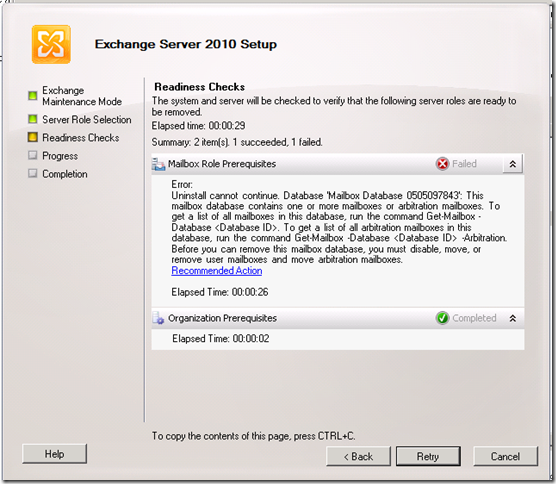

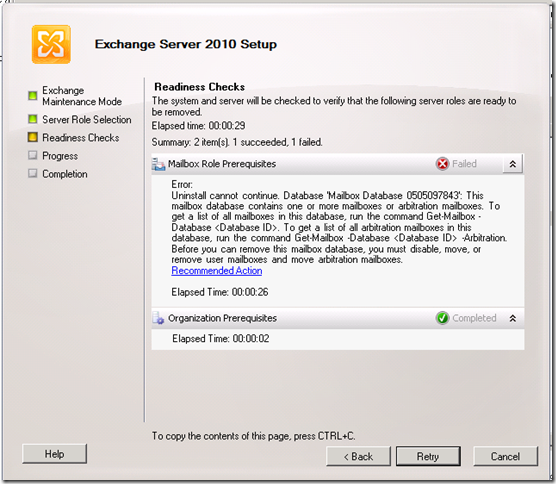

Wenn man sich nun also entschieden hat, den (letzten) Exchange-Server los zu werden und die Deinstallation gestartet hat, wird man relativ schnell feststellen, dass es nicht ganz so einfach ist! Die Deinstallation stört sich nämlich daran, dass es noch Postfächer gibt:

Nun könnte man natürlich einfach alle Mailboxen löschen (bzw. deaktivieren – löscht man eine Mailbox, löscht man den dahinterstehenden AD Benutzer, also keine gute Idee), aber: Nach dem Deaktivieren der Mailbox hat der entsprechende AD-Benutzer keine E-Mail-Adresse mehr (und er verliert auch auf anderen Attributen die Werte), was durchaus ein Problem für DirSync bzw. eine Synchronisation zu Azure AD sein kann. Was ist nun also der richtige Weg?

Im wesentlichen sind zwei Schritte notwendig:

- Mailbox deaktivieren

- Benutzer in einen so genannten “Mail-Enabled-User” umwandeln

Die Schwierigkeit dabei besteht darin, dass die E-Mailadresse “zwischengespeichert” werden muss, damit diese dem Mail-Enabled-User zugewiesen werden kann (oder man hat eine Syntax, nach der sich ALLE E-Mail-Adressen bilden lassen, da könnte man das weglassen)

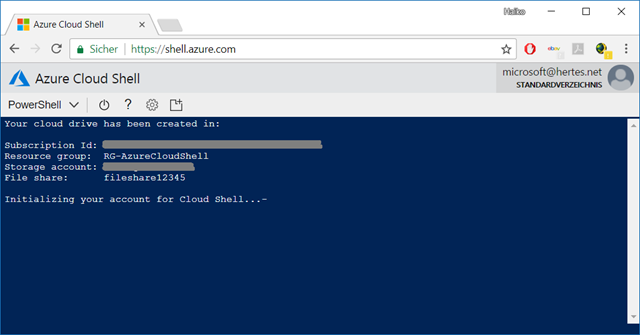

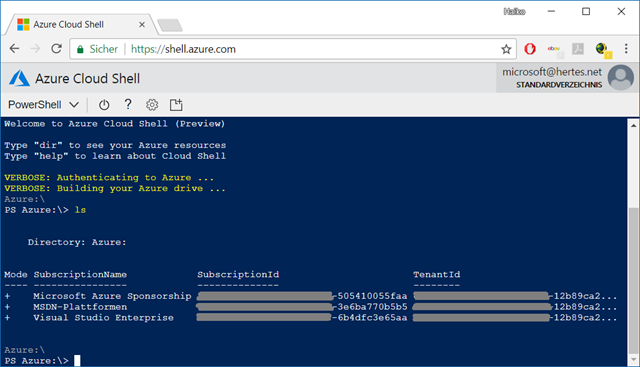

Das Ganze habe ich natürlich mit PowerShell gelöst. Das folgende Skript soll ein Anhalt sein, passt es bitte an eure Gegebenheiten an!

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

| Add-PSSnapin Microsoft.Exchange.Management.PowerShell.E2010

Import-Module ActiveDirectory

$mbxs = Get-Mailbox # This will disable ALL mailboxes! Pay attention...

foreach ($mbx in $mbxs)

{

$adusr = Get-ADUser $mbx.SamAccountName -Properties mail,mailNickname,msExchShadowProxyAddresses,proxyAddresses,UserPrincipalName

# Getting Mailboxes mail adress befor disabling it

If($adusr.Mail -eq "")

{

[string]$MailAdress = $mbx.UserPrincipalName

}

else

{

[string]$MailAdress = $adusr.Mail

}

Disable-Mailbox -Id $mbx.Identity -Confirm:$False

Enable-MailUser -Id $mbx.Identity -ExternalEmailAddress $MailAdress

Set-MailUser -Id $mbx.Identity -EmailAddresses $MailAdress

}

# Make users MailEnabled users that never had a mailbox

$newUsersWithoutMailbox = Get-ADUser -Filter * -SearchBase "OU=Useraccounts,DC=DOMAIN,DC=local" -Properties Mail,UserPrincipalName

foreach($user in $newUsersWithoutMailbox)

{

$FullDistinguishName = “LDAP://” + $user.distinguishedName

$AccountEntry = New-Object DirectoryServices.DirectoryEntry $FullDistinguishName

$AccountEntry.PutEx(1, “msExchHomeServerName”, $null)

$AccountEntry.SetInfo()

If($user.Mail -ne "")

{

[string]$MailAdress = $user.Mail

}

else

{

[string]$MailAdress = $user.UserPrincipalName

}

# Enable-MailUser

If((Get-MailUser $user.SamAccountName -ErrorAction SilentlyContinue).RecipientType -ne "MailUser")

{

Enable-MailUser -Id $user.SamAccountName -ExternalEmailAddress $MailAdress

}

Set-MailUser -Id $user.SamAccountName -EmailAddresses $MailAdress

} |

Add-PSSnapin Microsoft.Exchange.Management.PowerShell.E2010

Import-Module ActiveDirectory

$mbxs = Get-Mailbox # This will disable ALL mailboxes! Pay attention...

foreach ($mbx in $mbxs)

{

$adusr = Get-ADUser $mbx.SamAccountName -Properties mail,mailNickname,msExchShadowProxyAddresses,proxyAddresses,UserPrincipalName

# Getting Mailboxes mail adress befor disabling it

If($adusr.Mail -eq "")

{

[string]$MailAdress = $mbx.UserPrincipalName

}

else

{

[string]$MailAdress = $adusr.Mail

}

Disable-Mailbox -Id $mbx.Identity -Confirm:$False

Enable-MailUser -Id $mbx.Identity -ExternalEmailAddress $MailAdress

Set-MailUser -Id $mbx.Identity -EmailAddresses $MailAdress

}

# Make users MailEnabled users that never had a mailbox

$newUsersWithoutMailbox = Get-ADUser -Filter * -SearchBase "OU=Useraccounts,DC=DOMAIN,DC=local" -Properties Mail,UserPrincipalName

foreach($user in $newUsersWithoutMailbox)

{

$FullDistinguishName = “LDAP://” + $user.distinguishedName

$AccountEntry = New-Object DirectoryServices.DirectoryEntry $FullDistinguishName

$AccountEntry.PutEx(1, “msExchHomeServerName”, $null)

$AccountEntry.SetInfo()

If($user.Mail -ne "")

{

[string]$MailAdress = $user.Mail

}

else

{

[string]$MailAdress = $user.UserPrincipalName

}

# Enable-MailUser

If((Get-MailUser $user.SamAccountName -ErrorAction SilentlyContinue).RecipientType -ne "MailUser")

{

Enable-MailUser -Id $user.SamAccountName -ExternalEmailAddress $MailAdress

}

Set-MailUser -Id $user.SamAccountName -EmailAddresses $MailAdress

}

Nach dem nun keine Mailboxen mehr vorhanden sind, wäre es möglich, dass der Deinstallationsassistent weitere Probleme meldet, u.a. könnten:

- noch Public Folder Databases mit Replikaten,

- Arbitration-Mailboxes oder

- weitere Inhalte in der Mailbox Database

vorhanden sein.

Für die Replicas in der Public Folder Database bzw. die Database selbst könnten folgende PowerShell-Aufrufe nützlich sein:

1

2

3

4

5

| Get-PublicFolder -Identity \ -GetChildren | Remove-PublicFolder -Recurse

Remove-PublicFolderDatabase -Identity "My Public Folder Database"

Get-PublicFolderDatabase | Remove-PublicFolderDatabase –RemoveLastAllowed |

Get-PublicFolder -Identity \ -GetChildren | Remove-PublicFolder -Recurse

Remove-PublicFolderDatabase -Identity "My Public Folder Database"

Get-PublicFolderDatabase | Remove-PublicFolderDatabase –RemoveLastAllowed

Für das Entfernen der (ggf. letzten) Arbitration Mailbox hilft

1

| Get-Mailbox –Arbitration | Disable-Mailbox –Arbitration –DisableLastArbitrationMailboxAllowed |

Get-Mailbox –Arbitration | Disable-Mailbox –Arbitration –DisableLastArbitrationMailboxAllowed

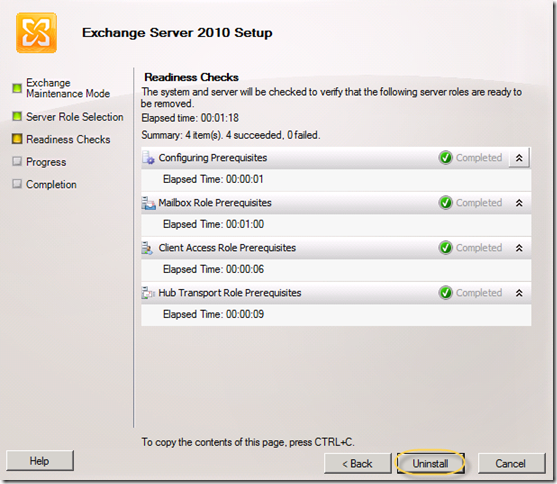

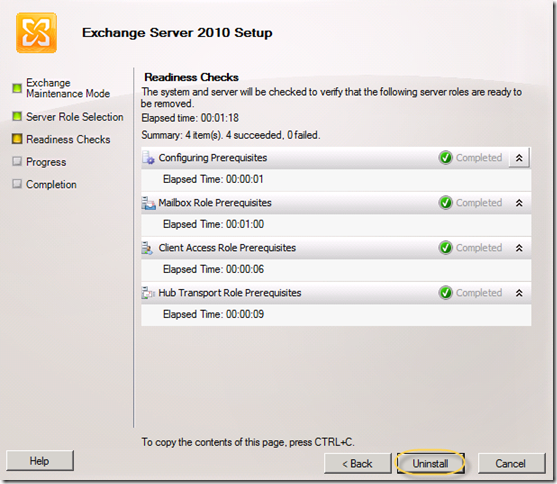

Danach sollte es möglich sein, Exchange “normal” zu entfernen: