Auch in diesem Jahr gibt es einen Azure Adventskalender. Jeden Tag präsentiere ich euch ein neues Thema rund um Microsoft Azure auf meinem YouTube Kanal. Schaut doch gerne mal rein, die ersten Videos sind bereits online!

Erste Videos:

Blog von Haiko Hertes zu allen Themen rund um Microsoft, Cloud und Datacenter

Auch in diesem Jahr gibt es einen Azure Adventskalender. Jeden Tag präsentiere ich euch ein neues Thema rund um Microsoft Azure auf meinem YouTube Kanal. Schaut doch gerne mal rein, die ersten Videos sind bereits online!

Erste Videos:

Dieses Jahr hat Microsoft sich etwas mehr Zeit gelassen – und so wurden erst heute die diesjährigen MVP Award Renewals ausgesprochen – und auch ich bin wieder und weiterhin dabei – bei der wohl besten technischen Community. Und darüber freue ich mich riesig!

Konkret ist es natürlich wieder die Kategorie „Microsoft Azure“ – was sonst 😉

Schreibe einen Kommentar...Auch in 2023 wird es eine Experts Live Germany Konferenz geben. Wieder in Erfurt, aber dieses Mal im „Zughafen“. Und auch dieses Jahr habe ich das Vergnügen und die Ehre, mit einer Session dabei zu sein. Nachdem ich letztes Jahr über Azure Migrate gesprochen habe, werde ich dieses Jahr über Azure Monitor sprechen – seid dabei!

Wer noch kein Ticket hat, kann dieses mittels des Werbecodes „COMMUNITY23“ mit 15% Rabatt kaufen! Also – seid dabei und trefft mich in Erfurt. Ich freue mich darauf!

Schreibe einen Kommentar...Nach meiner heutigen Session zum Thema „Azure Migrate“ auf der Experts Live Germany in Erfurt findet ihr meine Slides jetzt wie üblich auf meinem GitHub Repo:

Viel Spaß damit – meldet euch gerne bei Fragen!

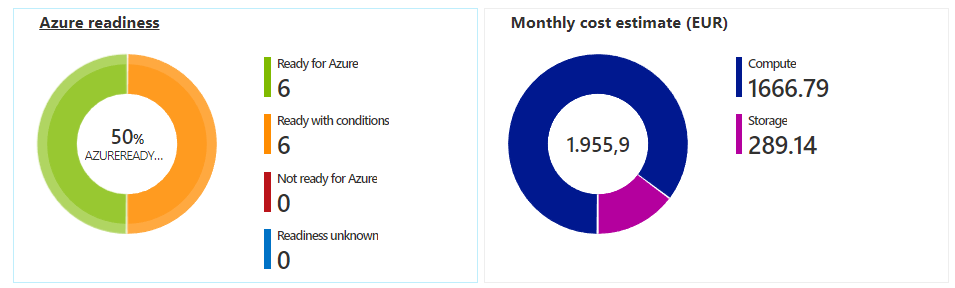

Schreibe einen Kommentar...Azure Migrate bietet im Alltag viele sehr nützliche Funktionen. Dabei können unter anderem Assessments auf bestehende on-premises Umgebung gefahren werden, um neben einer Kostenindikation auch einen ersten Überblick über die technische Machbarkeit einer Lift-and-Shift-Migration von Servern von on-premises zu erhalten.

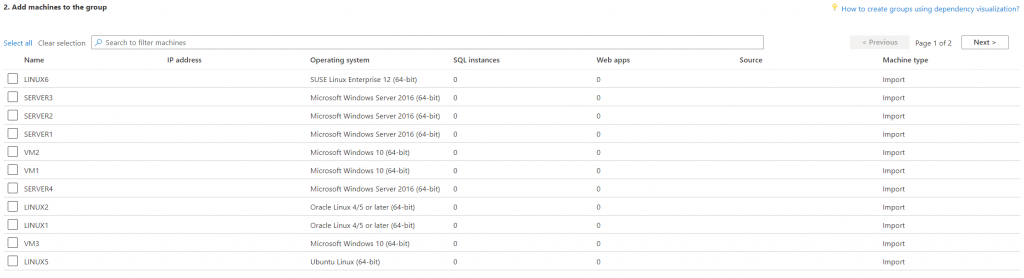

Insbesondere für diese Assessments (die dann u.a. auch eine Depency Analysis erlauben) werden Gruppen in Azure Migrate benötigt. Diese kann man im Portal nur sehr rudimentär anlegen. Dabei müssen aus der Liste von erkannten on-opremises Servern die gewünschten Systeme in mehreren Listen-Seiten zu je ca. 10 Systemen, die sich weder sortieren noch (sinnvoll) filtern lässt, ausgewählt und mit Checkboxen zur Gruppe hinzugefügt werden:

Nun gibt es zwar seit Ende 2020 ein PowerShell-Modul für Azure Migrate – dieses kann aber bis heute in keinster Weise mit diesen Gruppen umgehen – weder diese Abfragen, noch anlegen oder verändern.

Aus diesem Grund – und weil es immer öfter nötig ist, aus hunderten oder tausenden erkannten on-prem Systemen nur einen Teil auszuwählen – habe ich ein passendes PowerShell-Skript erstellt, welches eine über Hostnamen gegebene Liste von Servern in eine entweder bereits vorhandene oder im Laufe des Skriptes angelegte Gruppe aufnimmt. Dazu werden verschiedene REST-Calls gegen die REST-API von Azure benutzt, um sowohl mit den Gruppen als auch den erkannten Servern umgehen zu können.

Das Skript ist auf meinem GitHub Repo zu finden:

scripts/GroupAzMigrateServers.ps1 at master · HaikoHertes/scripts (github.com)

Ich werde in den kommenden Tagen voraussichtlich noch ein paar kleine Verbesserungen vornehmen, das Skript ist aber bereits jetzt voll lauffähig.

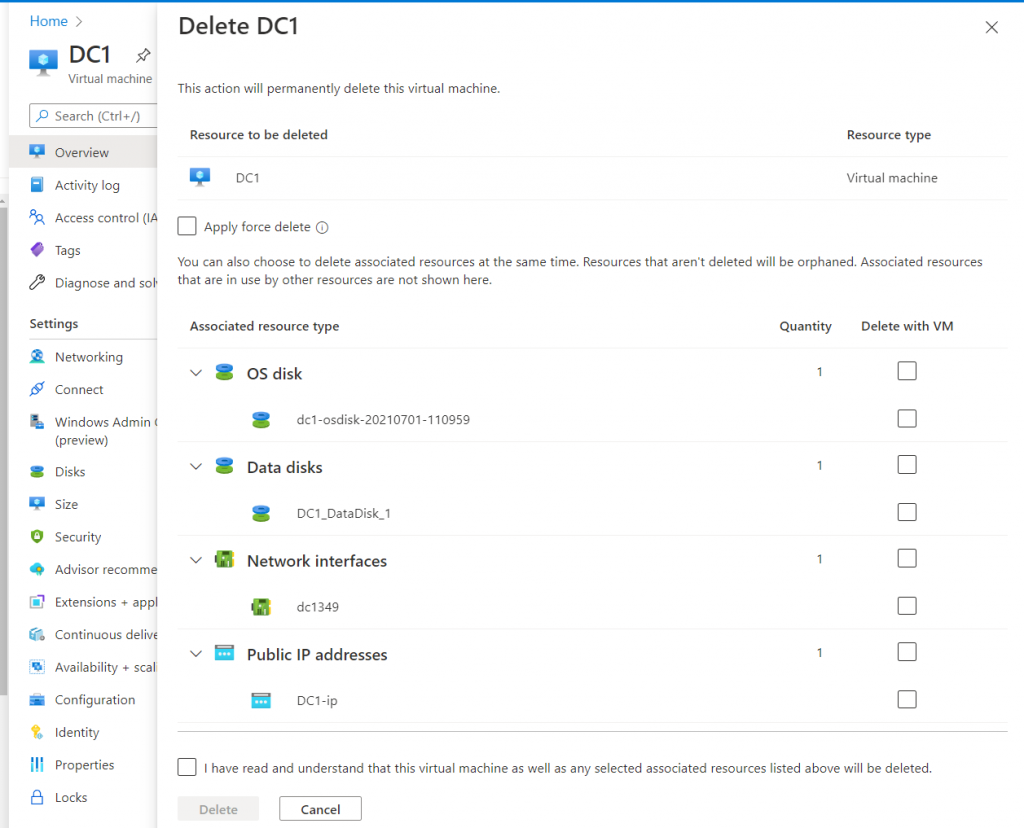

Schreibe einen Kommentar...Seit einigen Tagen gibt es im Azure Portal einen neuen Dialog für das Löschen von Viruellen Maschinen. Dieser bietet nun endlich die Möglichkeit, beim Löschen der VM auch alle ihre „Anhängsel“ wie Disks, NICs und public IPs mit zu löschen:

Aus meiner Sicht ist das – vor allem für die Nutzer, die sich mit Masse auf das Portal abstützen – eine tolle Sache, um Leichen im System zu vermeiden. Was hier noch fehlt (vor allem für kleine Testumgebungen) wäre das Löschen von Backups, virtuellen Netzen und anderen Resourcen, aber es ist ein Anfang!

Schreibe einen Kommentar...In den letzten beiden Tagen war ich als Speaker auf den sqlDays in Erding. Die Sessions hatten die Titel

„Whats new with Databases on Azure?“ und

„Hochverfügbarkeit für Azure SQL Server VMs“

Die Slides dazu findet ihr jetzt auf meinem GitHub Repo:

slides/sqlDays2021 at master · HaikoHertes/slides (github.com)

Sobald die Aufzeichnungen verfügbar sind, verlinke ich diese dann hier.

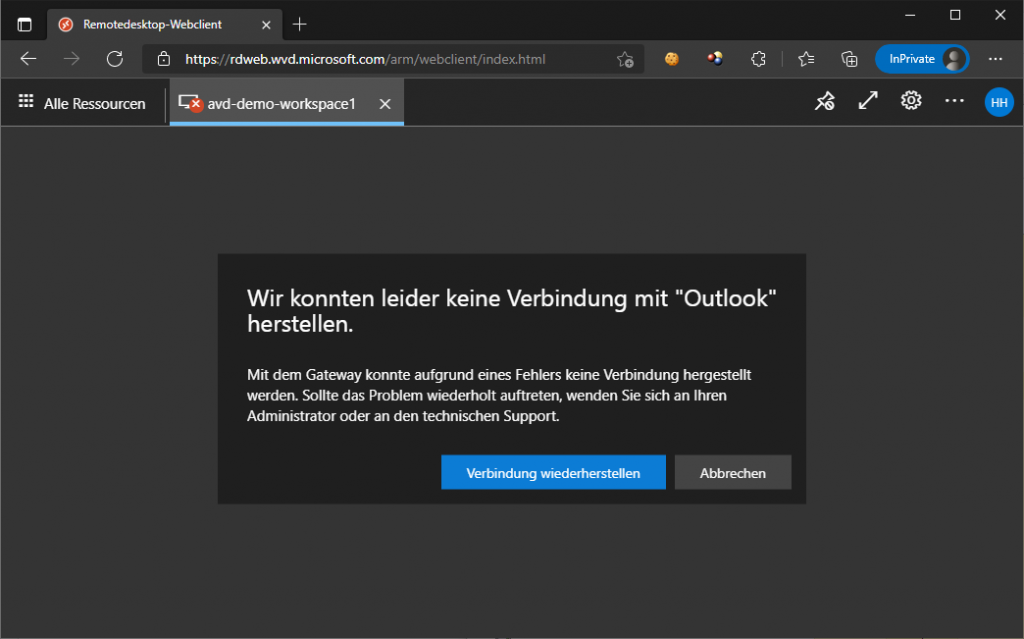

Schreibe einen Kommentar...Vor kurzem kam mir in einer frisch aufgebauten Azure Virtual Desktop (AVD) Umgebung ein merkwürdiger Fehler unter. Nach dem Login und der Auswahl der gewünschten App startet der Verbindungsaufbau. Dieser schlägt dann jedoch mit folgender Fehlermeldung fehl:

Wir konnten leider keine Verbindung mit „Outlook“ herstellen.

Mit dem Gateway konnte aufgrund eines Fehlers keine Verbindung hergestellt werden. Sollte das Problem wiederholt auftreten, wenden Sie sich an Ihren Administrator oder an den technischen Support.

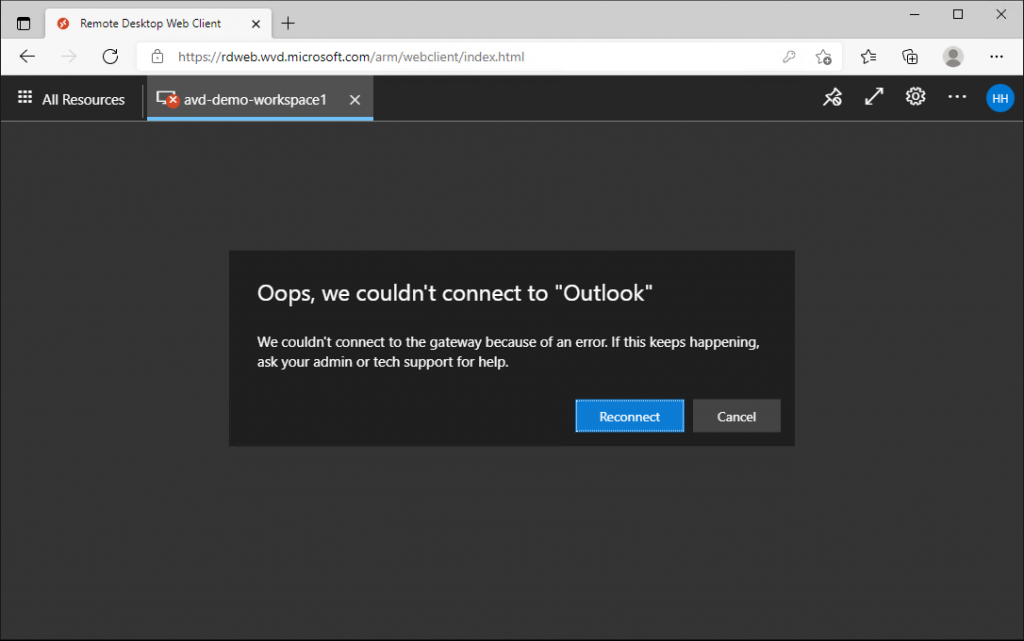

Auf englischsprachigen Systemen sieht es dann so aus:

Oops, we couldn’t connect to „Outlook“

We couldn’t connect to the gateway because of an error. If this keeps happening, ask your admin or tech support for help.

Meine Suche im Internet zu möglichen Ursachen brachte leider nichts passendes. Da ich den Grund des Fehlers dann aber kurz darauf selber bemerkt habe, dachte ich, ich dokumentiere das Ganze hier kur, falls noch andere Nutzer in diese „Falle“ tappen:

Die Ursache des Fehlers hat nichts mit Netzwerk oder anderen Verbindungsproblemen zu tun, wie die Meldung zunächst vermuten lässt.

Ich hatte mich schlichtweg am AVD Webclient mit einem User angemeldet, den es in der Windows Server Domäne (ADDS / NTDS) nicht gibt, sondern nur im Azure AD. Die Anmeldung am Host des Hostpools erfolgt aber gegen einen regulären Domänencontroller! Der cloud-only User kann sich noch problemlos am AVD Webclient anmelden, dieser gibt auch keine Warnung o.ä., aus. Nur das Starten der Apps geht dann eben nicht…

Wenn ihr also auch auf diesen Fehler stoßt: Stellt sicher, dass der verwendete Benutzer in der Domäne bekannt und das Passwort dort identisch ist!

1 KommentarVor einiger Zeit (muss mehrere Jahre her sein) habe ich ein paar Azure Automation PowerShell Runbooks auf GitHub und hier veröffentlich, um VMs Zeit- und Tag- gesteuert starten und stoppen zu können und um heruntergefahren, nicht-deallokierte VMs zu deallokieren. Diese basierten auf AzureRM PowerShell Cmdlets / Modulen und einer etwas komplizierten Herangehensweise. Ich habe die Runbooks nun massiv überarbeitet, so dass diese erstens das neuere Az Modul verwenden und auch vom Aufbau her wesentlich einfacher sind. U.a. verwenden die Runbooks jetzt lokale Deutsche Zeit und sind robuster bei der Schreibweise der Tags (Groß-/Kleinschreibung).

Ihr findet diese Runbooks wie immer in meinem GitHub Repo, konkret genau hier:

VMs starten und stoppen:

https://github.com/HaikoHertes/scripts/tree/master/Azure/Automation/Snoozing

VMs deallokieren:

https://github.com/HaikoHertes/scripts/tree/master/Azure/Automation/VmDeallocation

Viel Spaß damit!

Weitere Informationen zu Azure Automation und Runbooks:

Azure Quickstart – Create an Azure Automation account | Microsoft Docs

Create an Azure Automation Run As account | Microsoft Docs

Create a standalone Azure Automation account | Microsoft Docs

Create a PowerShell Workflow runbook in Azure Automation | Microsoft Docs