Normalerweise schreibe ich ja nicht über Neuerungen – dafür sind es einfach jede Woche viel zu viele. Aber auf der Ignite wurden nun einige Neuerungen bekannt gegeben, die aus meiner Sicht sehr spannend sind. Diese möchte ich hier kurz beschreiben.

Private Azure Marketplace

Der Private Azure Marketplace ist jetzt GA und erlaubt es, dass Angebot des Azure Marketplace auf die eigenen Bedürfnisse und Compliance Vorgaben zuzuschneiden und dabei das Angebot auf die Services zu beschränken, die im Unternehmen erlaubt sein sollen.

Create and manage Private Azure Marketplace in the Azure portal – Microsoft marketplace | Microsoft Docs

Azure Automanage

Azure Automanage ist jetzt in Preview und bietet jede Menge Neuerungen, u.a. die Möglichkeit, Windows Server ohne Reboot zu patchen. Außerdem unterstützt Automanage auch Linux.

Azure Automanage | Microsoft Azure

Backup Center

Das Backup Center ist jetzt GA und erlaubt zentralisiertes Backup Management für verschiedene Workloads. Außerdem gibt es jetzt die Option, Backups auf Archive-Storage zu lagern, um damit Speicherkosten zu sparen (Limited Preview).

https://aka.ms/AAb396g

Zonenredundanz für Managed Disks

Premium SSDs und Standard SSDs kennen nun auch die Option, Daten zonenredundant (ZRS) zu speichern. Dadurch ist auch der Ausfall / Verlust eines Datacenters oder einer Zone zu kompensieren. Dieses Feature hat sich bereits vor einigen Wochen in den Preislisten angekündigt, was mich sehr gefreut hat. Das kann an einigen Stellen den Einsatz von Availiability Sets oder Zones mit dem verbundenen Aufwand eines Clusters und den Kosten der Redundanz unnötig machen!

Auto-Key Rotation für selbstverwaltete Keys

Bisher musste man alle betroffenen Azure Ressourcen anpassen, wenn man einen Verschlüsselungskey erneuern wollte.. Nun ist es möglich, alle Disks, Snapshots und Images automatisch aktualisieren zu lassen, wenn eine neue Schlüssel-Version erzeugt wurde.

https://aka.ms/AAb3968

Neuerungen bei Azure Migrate

Neben vielen anderen Neuerungen bekommt Azure Migrate jetzt ein umfangreiches Discovery und Assessment für SQL Server und Datenbanken. Außerdem gibt es ein „Containerization Tool“ für ASP.NET und Java basierende Webanwendungen. Und auch das Az.Migrate PowerShell Modul wurde erweitert und unterstützt nun die agentenlose VMWare Migration.

https://aka.ms/AAb3255

Azure Load Balancer

Der Azure Load Balancer kann nun (bzw. sehr bald) im Backend direkt mit IPs umgehen, nicht nur mit VMs/VMSSs. Dadurch kann man z.B. auch zwischen Containern load-balancen. Da nun auch Public IPs von Basic auf Standard heraufgestuft werden können, geht dies auch mit der Load Balancer SKU. Dabei bleibt die Public IP jeweils erhalten.

VNET Routing Preference

Dieses Feature ist nun GA und erlaubt es, den Traffic in Richtung Internet entweder möglichst lange im Microsoft-Backbone zu routen (höhere Performance, aber auch Kosten) oder frühzeitig ins Internet zu „entlassen“ (geringere Kosten, aber auch keine sichere Performance mehr).

https://azure.microsoft.com/en-us/blog/optimize-for-internet-traffic-with-peering-service-and-the-routing-preference-option/

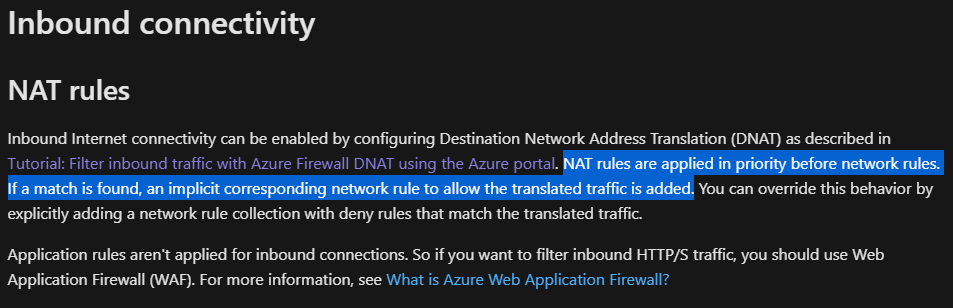

Azure Firewall Premium

Auch wenn dies bereits vor einigen Tagen veröffentlicht wurde, ist es dennoch auch hier eine Erwähnung wert – Die Azure Firewall hat nun einen Premium-Tier mit deutlich erweitertem Funktionsumfang (z.B. Intrusion Detection, Website-Kategorien und mehr.

Azure Firewall Premium now in preview | Azure Blog and Updates | Microsoft Azure

Windows Server 2022 als Marketplace Image verfügbar

Die Preview-Version des Windows Server 2022 ist nun im Azure Marketplace als Image verfügbar.

https://aka.ms/AAb325f

Universal Print

Der „Druckservice aus der Cloud“ ist nun GA und wird von den meisten großen Druckeranbietern unterstützt.

Universal Print | Microsoft Docs

Trusted Launch

VMs können un gegen Boot Kits / Rootkits und Kernel-Level Malware abgesichert werden, das Feature ist für Confidential und non-Confidential VMs verfügbar.

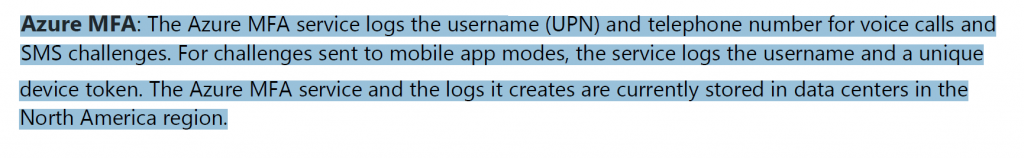

Azure AD Passwordless Authentication

Passwordless Authentication ist nun GA und erlaubt die passwortlose Anmeldung gegen Azure AD mit Hilfe von Windows Hello for Business, Microsoft Authenticator oder anderen FIDO2 Security Keys.

Viel Spaß bei der Ignite und dem Ausprobieren der neuen Features!