Hier nun also wie üblich die Azure-Updates der vergangenen Woche…

Neue GA Features

Azure Backup

- Support für Virtual Machines mit Ultra Disk – bisher waren keine Azure Backups derartiger VMs möglich (Generally available: Support for Azure VMs using Ultra disks in Azure Backup)

- Support für Virtual Machines mit Premium SSD v2 – auch das wurde bisher nicht unterstützt (Generally available: Support for Azure VMs using Premium SSD v2 in Azure Backup)

Azure Storage Account

- Change Feed und Object Replication werden nun auch für den Cold Tier unterstützt und ermöglichen somit eine kostengünstige Nutzung (Generally available: Azure Blob Storage Cold Tier support on Change Feed and Object Replication)

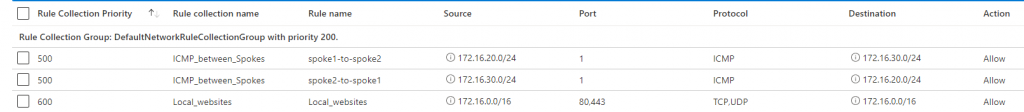

Azure Firewall

- Flow Trace Logs erlauben eine tiefergehende Analyse von TCP handshakes, wie SYN-ACK, FIN, FIN-ACK und RST. Damit kann man z.B. asymmetrisches Routing analysieren. (Azure Firewall: Flow Trace Logs and Autoscaling based on number of connections are now generally available)

- Autosclaing basierend auf der Anzahl von Verbindungen, nicht nur wie bisher auf Durchsatz und CPU-Auslastung (Azure Firewall: Flow Trace Logs and Autoscaling based on number of connections are now generally available)

Azure Elastic SAN

- Mit Elastic SAN kann man eine verwaltete SAN-Lösung bereitstellen, die mittels iSCSI angebunden werden kann (Azure Elastic SAN is now generally available)

Azure Key Vault

- FIPS 140-2 Level 3 HSMs für Azure Key Vault verfügbar; Azure Key Vault Premium HSMs sind nun auch PCI DSS und PCI 3DS zertifiziert – beides ohne Zusatzkosten (General availability: Improvements in Azure Key Vault)

Neue Previews

Azure Database for PostgreSQL

- Migrationsdienst zur Migration von PostgreSQL workloads nach Azure – Quellen können bestehenden VMs (in Azure oder on-premises), Single Server oder AWS RDS bzw. AWS EC2 Instanzen sein – aber nur für den Flexible Server als Ziel (Public preview: Migration service in Azure Database for PostgreSQL)

Azure Arc

- Azure SQL Migration Assessment für Azure Arc-managed SQL Servers stellt kontinuierliches Readiness-Assessment zur Verfügung und zeigt die möglichen Deployment-Optionen für eine mögliche Migration (Public preview: Azure SQL migration assessment enabled by Azure Arc)